ACyberninjaEl truco revelado que involucra el manejo de los cursores personalizados de Safari en MacOS ha reavivado las preocupaciones sobre la suplantación de la barra de direcciones.

El problema permite a los atacantes superponer el texto falsificado, como "iCloud.com", sobre la barra de direcciones de Safari, creando una visual engañosa que podría ayudar a los intentos de phishing.

El informe se hizo público por primera vez el 28 de agosto de 2025 por un investigador independiente que realizó "Renwax23", que también compartió unPrueba de concepto en Githuby unVideo de demostración en x. El truco depende del fracaso de Safari para hacer cumplir las estrictas controles de límites del cursor, a los que algunos investigadores se refieren como el "Línea de muerte, "Que los navegadores como Chrome y Firefox usan para evitar que el contenido de la página interfiera visualmente con elementos de interfaz de usuario de confianza como la barra de direcciones.

Al elaborar una imagen de cursor personalizada de gran tamaño (128 × 128 píxeles), los atacantes pueden superponer visualmente el texto o los gráficos en partes de la interfaz de usuario de Safari. Por ejemplo, flotar sobre un botón "Iniciar sesión en iCloud" puede activar una imagen del cursor que muestra "iCloud.com" en la misma posición que la barra de direcciones de Safari, a pesar de que el usuario todavía está en un sitio potencialmente malicioso.

Este problema fue probado y confirmado para trabajar en Safari versión 18.4 (compilación 20621.1.15.11.5) que se ejecuta en macOS 15.4 beta (24e5238a). Sin embargo, algunos usuarios en las redes sociales informan mitigación parcial en Safari 18.6, donde la superposición del cursor parece reducida o bloqueada dependiendo de las variaciones de la interfaz, como la presencia de marcadores o si Safari está en modo de navegación privada.

¿Un problema heredado para el resurgimiento?

El método de falsificación basado en el cursor no es del todo nuevo. Un defecto de 2009, rastreado comoCVE-2009-1710, describió un problema similar en las versiones anteriores de WebKit, donde los cursores personalizados combinados con los puntos calientes CSS manipulados permitieron la suplantación de elementos de interfaz de usuario del navegador, incluido el nombre de host y los indicadores de seguridad. Se especula que el comportamiento actual en Safari puede ser una regresión de ese error anterior.

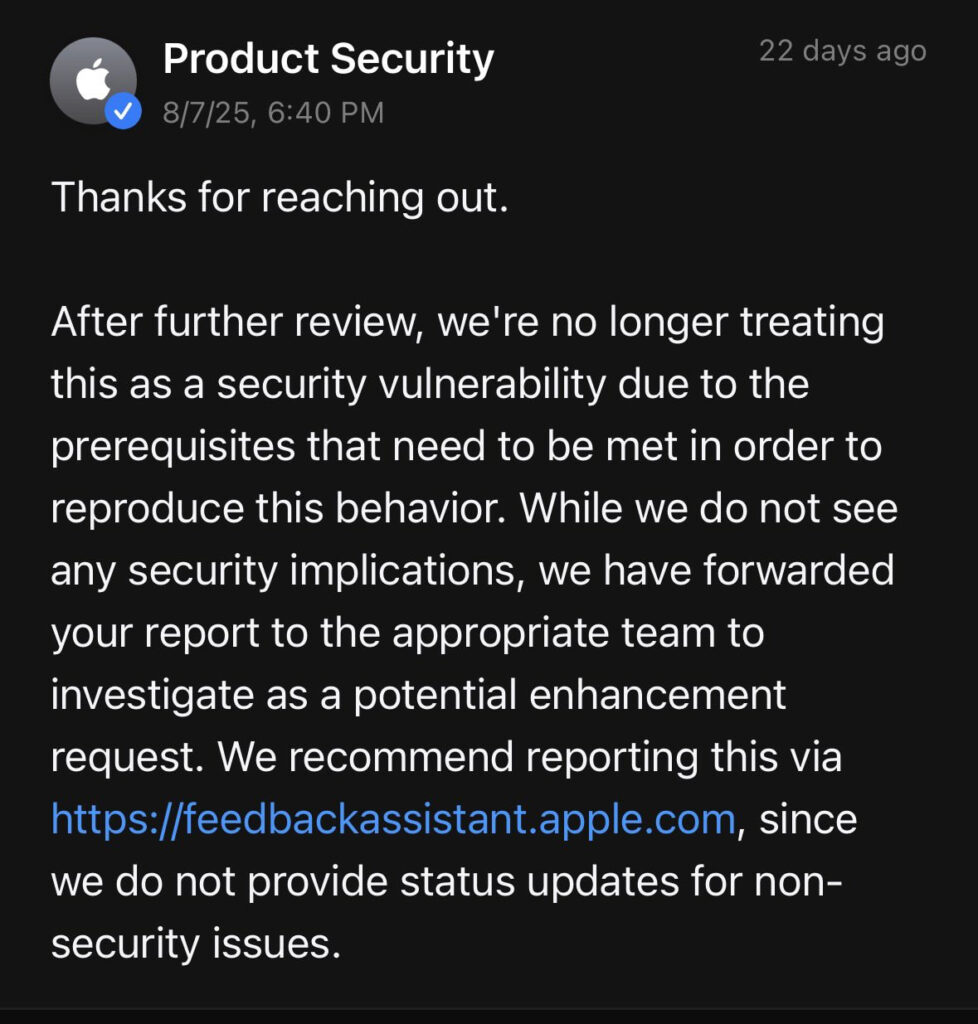

A pesar del claro potencial de phishing, Apple se ha negado a clasificar este comportamiento como un problema de seguridad. El informe fue presentado a Apple el 5 de mayo de 2025, reconocido más tarde ese mes, y se cerró oficialmente el 7 de agosto con la declaración de que no cumple con los criterios de la compañía para una vulnerabilidad. Esto ha provocado frustración en partes de la comunidad de seguridad, y algunos argumentan que los ataques de phishing modernos a menudo dependen de trucos visuales sutiles en lugar de hazañas técnicas, y que la interfaz de usuario de Safari debería evitar tal engaño visual.

Estado disputado

La divulgación ha dividido a la comunidad. Algunos argumentan que este es un defecto de engaño de UI de alto riesgo que socava la confianza de los usuarios en las señales de seguridad visual del navegador. Otros creen que el problema es demasiado circunstancial para considerarse una verdadera vulnerabilidad, especialmente porque Safari no permite la manipulación impulsada por JavaScript de la barra de direcciones en sí, y la suplantación basada en el cursor no afecta a los mecanismos de lógica del navegador o autofill de credenciales.

También se ha señalado que el administrador de contraseñas de Safari y las funciones de autocompletación no se activan en los elementos falsificados, ofreciendo alguna salvaguardia contra el robo de credenciales directas.

Si bien esto no es una vulnerabilidad en el sentido tradicional, ya que no hay ejecución de código o escape de sandbox de seguridad, plantea un vector de phishing potencial que se basa en el error humano y la confianza en la barra de direcciones de Safari. Por lo tanto, los usuarios de Safari deben ser conscientes de esta amenaza potencial. Los atacantes podrían combinar esta parodia visual con ingeniería social y trucos fuera de la plataforma (como correos electrónicos falsos) para convencer a los usuarios de que ingresen credenciales en un sitio parecido. El mejor enfoque sería utilizar los administradores de contraseñas que dependen de las credenciales de coincidencia de dominio para llenar automáticamente, que no se ven afectados por trucos visuales como este.